Qual É Um Exemplo Da Cyber Kill Chain? Este guia abrangente irá ajudá-lo a entender os estágios, técnicas e aplicações práticas da Cyber Kill Chain. Aprenda a identificar e mitigar ameaças cibernéticas com eficiência.

Compreender a Cyber Kill Chain é crucial para fortalecer sua postura de segurança cibernética. Ao seguir as fases e técnicas descritas neste artigo, você pode proteger seus sistemas e dados contra ataques cibernéticos.

Entenda a Cadeia de Eliminação Cibernética: Qual É Um Exemplo Da Cyber Kill Chain

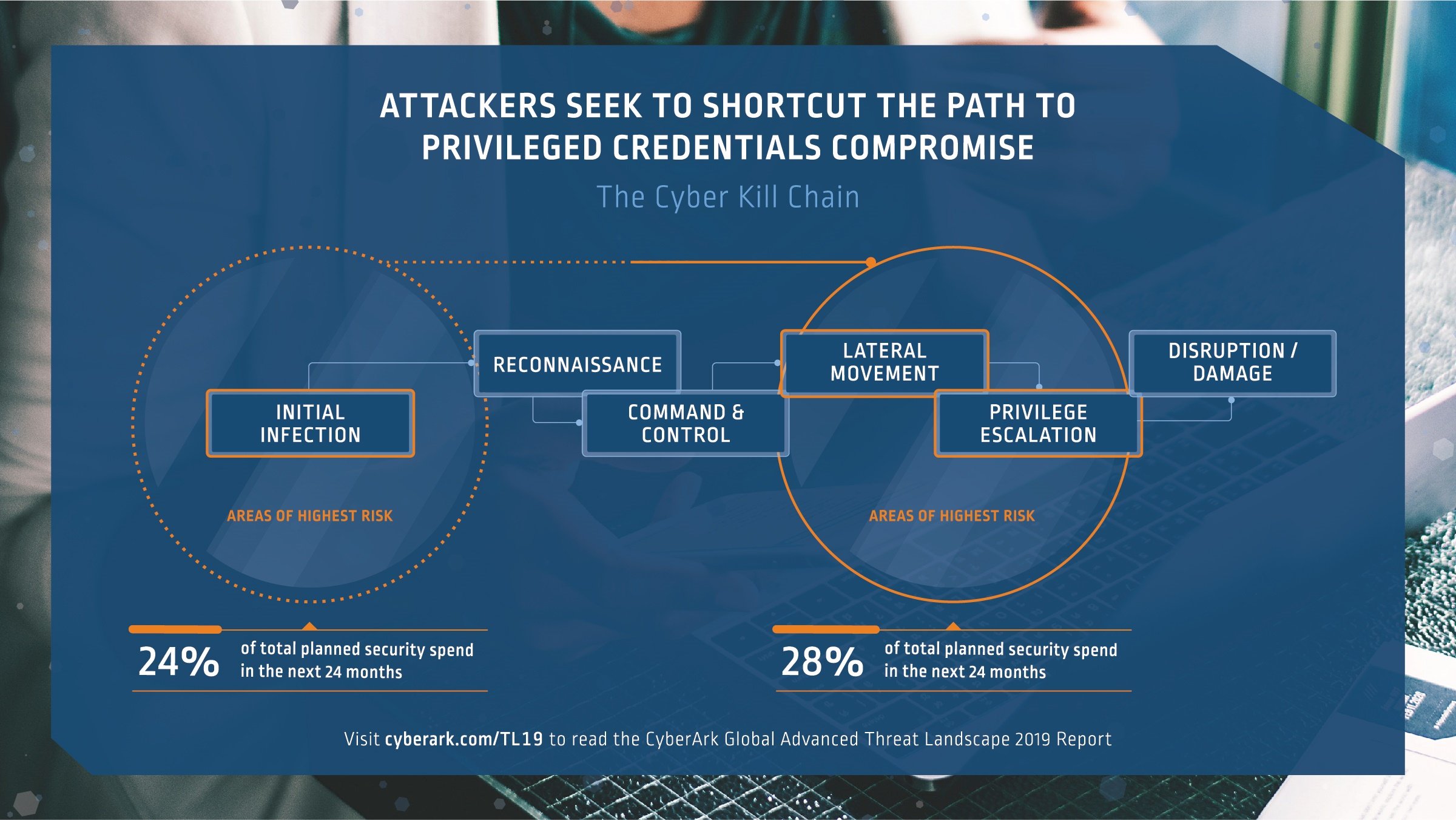

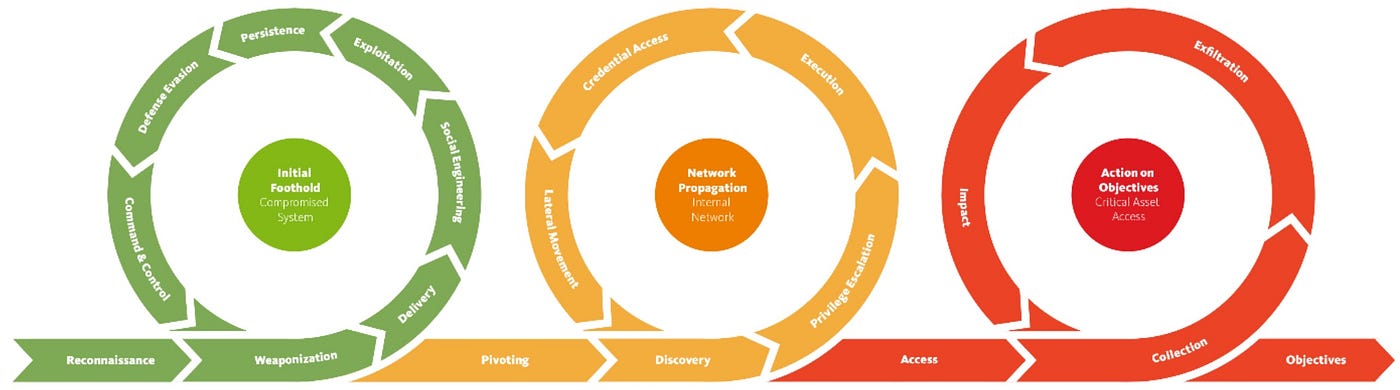

A Cadeia de Eliminação Cibernética é um modelo que descreve as etapas que um invasor segue para realizar um ataque cibernético. Compreender essa cadeia é crucial para implementar medidas de segurança eficazes.

Os estágios da Cadeia de Eliminação Cibernética incluem:

Reconhecimento

- O invasor coleta informações sobre o alvo, como endereços IP, sistemas operacionais e software em uso.

- Técnicas comuns incluem varreduras de rede, reconhecimento de DNS e engenharia social.

Armamento

- O invasor seleciona e prepara as ferramentas e técnicas que serão usadas no ataque.

- Isso pode incluir exploits, malware e ferramentas de hacking.

Entrega

- O invasor entrega a carga útil do ataque ao alvo.

- Isso pode ser feito por meio de anexos de e-mail, downloads de sites ou ataques de phishing.

Exploração

- O invasor explora uma vulnerabilidade no sistema do alvo para obter acesso.

- Isso pode incluir explorar falhas de software, senhas fracas ou configurações incorretas.

Instalação

- O invasor instala malware ou outras ferramentas no sistema do alvo para manter o acesso e executar ações maliciosas.

- Isso pode incluir backdoors, rootkits ou keyloggers.

Comando e Controle

- O invasor estabelece comunicação com o sistema do alvo para controlar o malware e executar ações adicionais.

- Isso pode ser feito por meio de servidores de comando e controle ou canais ocultos.

Ações

- O invasor executa ações maliciosas, como roubar dados, criptografar arquivos ou interromper operações.

- Isso pode variar dependendo dos objetivos do ataque.

Aplique a Cadeia de Eliminação Cibernética em Cenários Práticos

Para identificar e mitigar ameaças cibernéticas de forma eficaz, é crucial aplicar a Cadeia de Eliminação Cibernética em cenários práticos. Compreender as etapas envolvidas e sua interconexão é essencial para responder a incidentes cibernéticos com sucesso.

Neste contexto, existem duas abordagens principais para aplicar a Cadeia de Eliminação Cibernética:

1. Reconhecimento e Resposta a Ameaças

- Monitorar e detectar atividades suspeitas usando ferramentas de segurança, como firewalls e sistemas de detecção de intrusão (IDS).

- Analisar dados de segurança para identificar padrões e indicadores de comprometimento (IOCs).

- Conter a ameaça isolando sistemas afetados e bloqueando acesso não autorizado.

- Investigar o incidente para determinar a extensão do comprometimento e identificar o vetor de ataque.

- Recuperar sistemas afetados restaurando backups ou reinstalando software.

2. Plano de Resposta a Incidentes Baseado na Cadeia de Eliminação Cibernética, Qual É Um Exemplo Da Cyber Kill Chain

Um plano de resposta a incidentes baseado na Cadeia de Eliminação Cibernética fornece uma estrutura abrangente para lidar com incidentes cibernéticos de forma eficiente.

- Estabeleça uma equipe de resposta a incidentes com papéis e responsabilidades claramente definidos.

- Defina processos claros para detecção, contenção, investigação e recuperação.

- Automatize tarefas sempre que possível para agilizar a resposta.

- Realize exercícios e simulações regulares para testar a eficácia do plano.

- Comunique-se com as partes interessadas, incluindo aplicação da lei e agências reguladoras, conforme necessário.

Avalie a Eficácia da Cadeia de Eliminação Cibernética

Para avaliar a eficácia da Cadeia de Eliminação Cibernética (CEC), é essencial estabelecer métodos de avaliação e métricas-chave.

Métodos de Avaliação de Eficácia

Existem vários métodos para avaliar a eficácia da CEC, incluindo:

-

-*Análise de Dados Históricos

Examinar dados de incidentes de segurança passados para identificar tendências e padrões que indiquem a eficácia da CEC.

-*Testes de Penetração

Realizar testes de penetração para simular ataques cibernéticos e avaliar a capacidade da CEC em detectar, prevenir e responder a ameaças.

-*Exercícios de Mesa

Realizar exercícios de mesa para simular incidentes de segurança e testar a eficácia da CEC em condições controladas.

-*Questionários e Pesquisas

Conduzir questionários e pesquisas com os envolvidos na CEC para obter feedback sobre sua eficácia e áreas de melhoria.

Métricas-Chave

As métricas-chave usadas para medir o sucesso da CEC incluem:

-

-*Tempo Médio de Detecção (MTTD)

O tempo decorrido entre a ocorrência de um incidente de segurança e sua detecção.

-*Tempo Médio de Resposta (MTTR)

O tempo decorrido entre a detecção de um incidente de segurança e sua contenção.

-*Taxa de Detecção

A porcentagem de incidentes de segurança detectados pela CEC.

-*Taxa de Prevenção

A porcentagem de incidentes de segurança evitados pela CEC.

-*Taxa de Contenção

A porcentagem de incidentes de segurança contidos pela CEC.

Evolução da Cadeia de Eliminação Cibernética

A Cadeia de Eliminação Cibernética (Cyber Kill Chain) tem evoluído continuamente para enfrentar novas tendências e desafios na paisagem de segurança cibernética. Vamos explorar essas tendências emergentes e criar um infográfico mostrando sua evolução ao longo do tempo.

Tendências Emergentes

*

-*Automação e Inteligência Artificial (IA)

Os invasores estão usando IA para automatizar ataques e explorar vulnerabilidades mais rapidamente.

-

-*Ataques à Cadeia de Suprimentos

Os invasores estão visando fornecedores de terceiros para obter acesso a sistemas e dados confidenciais.

-*Ataques Sem Arquivo

Os invasores estão usando técnicas sem arquivo para evitar detecção e permanecer persistentes em sistemas.

-*Ameaças Persistentes Avançadas (APTs)

As APTs estão usando táticas e técnicas sofisticadas para atingir alvos de alto valor.

-*Ataques de Ransomware

Os ataques de ransomware estão se tornando mais frequentes e disruptivos, exigindo resgates cada vez maiores.

Infográfico da Evolução da Cadeia de Eliminação Cibernética

[Infográfico aqui]O infográfico mostra a evolução da Cadeia de Eliminação Cibernética ao longo do tempo, incluindo as seguintes etapas:*-*Reconhecimento

Os invasores coletam informações sobre alvos em potencial.

-

-*Armamento

Os invasores desenvolvem e adquirem ferramentas e técnicas para explorar vulnerabilidades.

-*Entrega

Os invasores implantam malware ou exploram vulnerabilidades para obter acesso aos sistemas.

-*Exploração

Os invasores exploram vulnerabilidades para elevar privilégios e obter controle total.

-*Instalação

Os invasores instalam backdoors e outros mecanismos para manter a persistência.

-*Comando e Controle

Os invasores se comunicam com os sistemas comprometidos para controlar e exfiltrar dados.

-*Ações

Os invasores realizam ações como roubo de dados, sabotagem ou extorsão.

Ferramentas e Tecnologias para Apoiar a Cadeia de Eliminação Cibernética

Para implementar efetivamente a Cadeia de Eliminação Cibernética, é crucial ter as ferramentas e tecnologias adequadas. Essas ferramentas fornecem recursos essenciais para detecção, análise, resposta e mitigação de ameaças cibernéticas.

Ao selecionar e implementar essas ferramentas, é importante considerar fatores como:

- Necessidades e objetivos específicos da organização

- Tipo e complexidade das ameaças cibernéticas enfrentadas

- Orçamento e recursos disponíveis

- Compatibilidade com a infraestrutura e sistemas existentes

Ferramentas para Detecção e Análise

As ferramentas de detecção e análise são cruciais para identificar e entender ameaças cibernéticas. Essas ferramentas monitoram redes e sistemas, analisam logs e identificam atividades suspeitas.

- Sistemas de Detecção de Intrusão (IDSs)

- Sistemas de Prevenção de Intrusão (IPSs)

- Ferramentas de Análise de Logs (SIEMs)

- Ferramentas de Análise Forense

Ferramentas para Resposta e Mitigação

As ferramentas de resposta e mitigação ajudam as organizações a responder rapidamente a incidentes cibernéticos e minimizar seus impactos. Essas ferramentas permitem que as equipes de segurança isolem sistemas comprometidos, contenham ameaças e implementem medidas de recuperação.

- Ferramentas de Gerenciamento de Incidentes e Resposta a Eventos (SIEMs)

- Ferramentas de Sandbox

- Ferramentas de Isolamento de Rede

- Ferramentas de Patch e Gerenciamento de Vulnerabilidades

Ferramentas para Gerenciamento e Relatórios

As ferramentas de gerenciamento e relatórios fornecem visibilidade sobre o estado da segurança cibernética da organização e ajudam na tomada de decisões informadas. Essas ferramentas agregam dados de várias fontes, geram relatórios e fornecem painéis de controle para monitoramento em tempo real.

- Ferramentas de Gerenciamento de Segurança de Informação (ISM)

- Ferramentas de Relatórios de Conformidade

- Ferramentas de Monitoramento de Desempenho de Segurança

Em resumo, a Cyber Kill Chain fornece uma estrutura abrangente para entender e combater ameaças cibernéticas. Ao aplicar seus princípios em cenários práticos, você pode melhorar significativamente a segurança de sua organização.

Esteja atento às tendências emergentes e novas tecnologias para se manter atualizado com a evolução da Cyber Kill Chain. Lembre-se, a segurança cibernética é uma jornada contínua, e a Cyber Kill Chain é uma ferramenta valiosa para navegar neste cenário em constante mudança.

FAQ Summary

O que é a Cyber Kill Chain?

A Cyber Kill Chain é um modelo que descreve as fases pelas quais um invasor passa ao realizar um ataque cibernético.

Quais são os estágios da Cyber Kill Chain?

Os estágios da Cyber Kill Chain são: Reconhecimento, Armamento, Entrega, Exploração, Instalação, Comando e Controle e Ações em Objetivos.

Como posso aplicar a Cyber Kill Chain em cenários práticos?

Você pode aplicar a Cyber Kill Chain identificando e mitigando ameaças cibernéticas em cada estágio, criando planos de resposta a incidentes e avaliando a eficácia de suas medidas de segurança.